Een groot aantal Nederlandse overheid websites gebruiken nog steeds geen veilige HTTPS-verbinding. Van de 1.816 onderzochte domeinen ondersteunt minder dan de helft een verbinding die ervoor zorgt dat het websiteverkeer versleuteld wordt. Dat blijkt uit het vandaag door Open State Foundation gelanceerde online dashboard Pulse (pulse.openstate.eu).

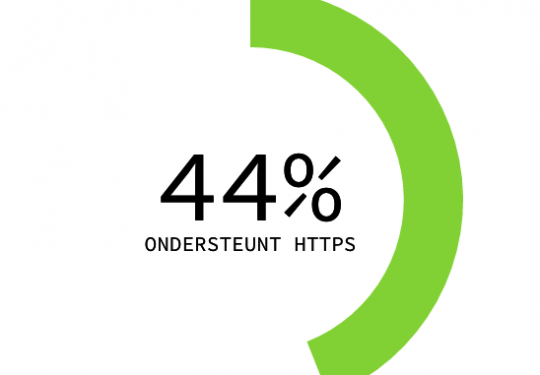

Van alle overheidswebsites van de Rijksoverheid, websites van gemeenten, provincies en gemeenschappelijke regelingen, heeft slechts 44% een HTTPS-verbinding. Van de 797 overheid websites met een HTTPS-verbinding zijn 108 niet correct geconfigureerd waardoor bezoekers alsnog onnodig risico’s lopen bij 62% van alle overheid websites.

Via het vandaag gelanceerde Pulse dashboard kunnen gebruikers zien of een overheid website een veilige HTTPS-verbinding ondersteunt en hoe sterk de implementatie daarvan is. Van de in totaal 1.032 websites van ministeries hebben slechts 470 websites een HTTPS-verbinding maar daarvan zijn 66 websites niet goed geconfigureerd waardoor de verbinding alsnog onveilig is.

Ook zijn er een aantal websites van Nederlandse ambassades in landen waar bassale mensenrechten worden geschonden, waaronder Afghanistan, China, Egypte en Saoedi Arabie die niet beveiligd zijn met een goed functionerende https-verbinding.

Van alle gemeente websites heeft 55% een correct geconfigureerde HTTPS-verbinding en van de twaalf provincies hebben 5 provincies een correct ingevoerde HTTPS-verbinding. De websites van de provincies Friesland, Limburg, Drenthe, Groningen en Zuid-Holland hebben helemaal geen HTTPS-verbinding. Van de 348 websites van gemeenschappelijke regelingen hebben slechts 75 domeinen een HTTPS-verbinding maar daarvan is een derde niet veilig geinstalleerd.

“Het afdwingen van HTTPS is een belangrijke norm voor websites van overheden”, zegt Arjan El Fassed, directeur van Open State Foundation die digitale transparantie nastreeft. “Met Pulse hebben we een eenvoudige dashboard gebouwd die laat zien welke overheden internetveiligheid echt serieus nemen”.

“De overheid onderstreept regelmatig het belang van een veilige en betrouwbare digitale infrastructuur. Het is dan ook onbegrijpelijk dat onze overheid dit niet beter doet,” zegt Rejo Zenger, beleidsadviseur bij burgerrechtenbeweging Bits of Freedom. “Het is een hele simpele ingreep waarmee de overheid het goede voorbeeld kan geven en de ontwikkeling en toepassing van versleuteling kan ondersteunen.”

Bij gebruik van HTTPS worden gegevens versleuteld, waardoor communicatie met een webserver niet is in te zien of te manipuleren. Op websites zonder HTTPS-verbinding lopen bezoekers onnodige risico’s waardoor het voor een buitenstaander mogelijk kan zijn te weten welke gegevens worden verstuurd. Het configureren van HTTPS luistert nauw. Tot nu toe wordt voor overheidswebsites HTTPS aanbevolen en is het onderliggende protocol TLS verplicht.

Update

Dit bericht heeft afgelopen week veel aandacht gekregen. Forum Standaardisatie, ingesteld door de Nederlandse overheid om het gebruik van open standaarden te stimuleren binnen de publieke sector, gaat onderzoeken of en zo ja hoe HTTPS voor overheid verplicht kan worden. Tot nu toe was TLS verplicht maar werd HTTPS slechts ‘aanbevolen‘.

De Rijksrecherche, de politie-organisatie die onderzoek doet naar misdragingen door overheidsfunctionarissen, waaronder politiemedewerkers, heeft naar aanleiding van het bericht meteen actie ondernomen. Wie een misstand meldt op de website van de Rijksrecherche liep tot dan risico dat anderen meelazen. Dat kon bijvoorbeeld bij openbare wifi-hotspots, zoals in de trein, in een hotel of restaurant: de verbinding was dan eenvoudig te onderscheppen. De Rijksrecherche heeft het desbetreffende formulier geblokkeerd. Ook gaat het na hoe dit heeft kunnen gebeuren en worden maatregelen genomen om de beveiliging aan te passen.

Ook de Belastingdienst, waarvan de voorpagina van de website geen beveiligde verbinding heeft, onderzoekt of aanvullende maatregelen nodig zijn. Het inloggen op de Belastingdienst-site is wel beveiligd, maar doordat de voorpagina dat niet is, kan een hacker een onveilige verbinding afdwingen. Dat kan bijvoorbeeld door een valse wifi-hotspot op te zetten op een station of een andere drukke plek.

Het bericht heeft inmiddels ook geleid tot vragen uit de Tweede Kamer van zowel het CDA and de PvdA. Ook op provinciaal en lokaal niveau kreeg dit bericht aandacht en zijn vragen gesteld.

Enkele voorbeelden van overheidsites zonder https

- cosmeticaklachten.nl : meldpunt voor cosmeticaklachten opgezet door RIVM in opdracht van NVWA in samenwerking met aangesloten dermatologen en de Nederlandse Cosmetica Vereniging.

- crisis.nl : een website waarop de overheid informatie verstrekt over een ramp of ernstige calamiteit van de Nationaal Coordinator Terrorismebestrijding en Veiligheid, deze site heeft een onbeveiligde login www.crisisacceptatie.nl.

- Een aantal websites van Nederlandse ambassades in landen als Afghanistan, China, DRC, Cuba, Egypte, Irak, Iran, Israel, Kazakhstan, Libanon, Nigeria, Oekraine, Pakistan, Ramallah, Rusland, Rwanda, Saudi Arabie, Soedan en Turkije.

- dgvcentraal.humancontenthosting.nl : het extranet van de Dienst Geestelijke Verzorging binnen de Dienst Justitiele Inrichtingen van het Ministerie van Justitie.

- rvr.org : de website van de Raad voor Rechtsbijstand en subsites van de Raad voor Rechtsbijstand zoals echtscheidingsplan.nl, rechtwijzer.nl, ouders-uit-elkaar.nl.

- hetcak.nl : de website van het Centraal Administratie Kantoor, berekent en incasseert de eigen bijdragen voor de Algemene Wet Bijzondere Ziektekosten (AWBZ) en de Wet Maatschappelijke Ondersteuning (WMO).

- igz.nl : de website van de Inspectie voor de Gezondheidszorg.

- isdbrabantsewal.antwoordopbijstand.nl : de Intergemeentelijke Sociale Dienst Brabantse Wal.

- nidos.nl : jeugdbescherming voor vluchtelingen, (gezins-)voogdij instelling die de voogdijtaak uitvoert voor Alleenstaande Minderjarige Vreemdelingen.

- rijksrecherche.nl : waarop onbeveiligd formulier staat om misstanden te melden.

- vooreenveiligthuis.nl : campagne website van rijksoverheid over geweld in huiselijke kring.

- uwv.nl : zorgt voor landelijke uitvoering van de werknemersverzekeringen en voor arbeidsmarkt- en gegevensdienstverlening.

Enkele voorbeelden van overheidsites met incorrecte https

- ibewustzijnoverheid.nl : Zo is te zien dat een website als ibewustzijnoverheid.nl van het Ministerie van Binnenlandse Zaken wel HTTPS ondersteunt maar dit niet afdwingt en de verbinding slecht scoort op het gebied van veiligheid. Dit is opvallend omdat deze website met slogans als ‘werk veilig en vaardig’ en ‘werk ibewust’ zich richt op bestuurders en medewerkers binnen overheidsorganisaties om ze te wijzen op het belang van informatieveiligheid.

- kiesbeter.nl : Ook is de HTTPS-verbinding van de website kiesbeter.nl van het Ministerie van Volksgezondheid, waarop je naar medische informatie en aandoeningen kunt zoeken niet goed ingesteld.

- lerenenwerken.nl: Zelfs de voor ‘Website van het Jaar 2016‘-genomineerde website lerenenwerken.nl van het Ministerie van Sociale Zaken en Werkgelegenheid heeft weliswaar een HTTPS-verbinding maar ook deze verbinding is niet correct geconfigureerd. Bij deze website is bijvoorbeeld HSTS uitgeschakeld.

- huurcommissie.nl : Ook de website huurcommissie.nl waarop formulieren staan waarin persoonsgegevens en bsn nummers moeten worden ingevuld, maar ook deze HTTPS-verbinding is niet veilig.

- heusden.nl : Dat geldt ook voor de website van de gemeente Heusden, waarop gebruikers weliswaar met DigiD veilig kunnen inloggen op ‘mijn loket’ maar vervolgens weer teruggaan naar het onveilige heusden.nl waarop deze informatie is in te zien.

- clientexport.nl : En de HTTPS-verbinding met de applicatie waarmee Nederlandse exporteurs aanvragen kunnen doen voor elektronische exportcertificaten, Client Export, blijkt ook niet goed geïnstalleerd. Dit is bijzonder vreemd, niet alleen omdat dit een onderdeel is ‘van een netwerk van nationale eCert-systemen waarmee overheden electronisch communiceren over eisen, zekerheden en garanties’ maar ook omdat op deze website wordt gemeld dat dit ‘via beveiligde internet-verbindingen’ gebeurt, ‘zodat de ontvangende overheid zeker weet dat de informatie afkomstig is van de exporterende overheid’.

- venjdialoog.nl, risicotoolbox.nl en I-interimrijk.nl : Ook andere websites van de overheid waar bezoekers zich moeten registreren blijken niet veilig. Zo zijn de verbindingen van venjdialoog.nl, risicotoolboxbodem.nl en zelfs i-interimrijk.nl (‘Met I-Interim Rijk investeren we in het ontwikkelen en vasthouden van strategische ICT-knowhow’) niet veilig.